Microsoft Teams — краеугольный камень портфолио Office 365. Он предназначен для связи воедино остальных продуктов, помогая в совместной работе пользователей и предоставляя несколько видов связи (в том числе и между облачными продуктами Microsoft) в едином интерфейсе.

В данной статье мы опишем Teams, поговорим об основной функциональности и поясним, как можно обезопасить доступ и защитить данные организации, оставляя пользователям все возможности использования платформы для совместной работы.

Верхнеуровневое изложение

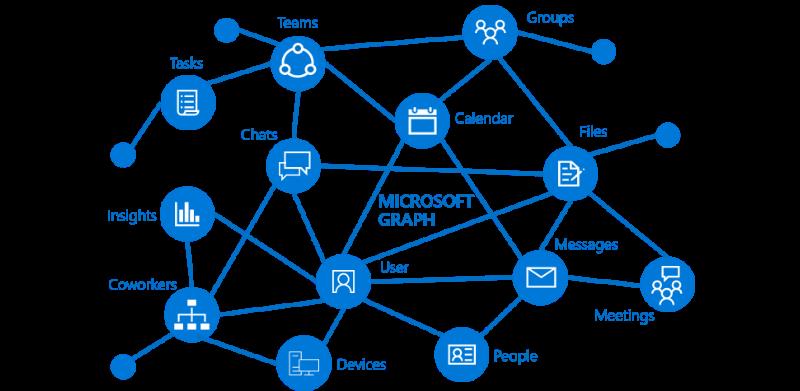

- Teams — коммуникационная платформа полностью интегрированная в Office 365(хотя, более строго, с технической точки зрения — это, скорее, клиент, работающий со всеми продуктами облачного прдложения Microsoft);

- Microsoft включает Teams в большинство предложений Office 365, и теперь разрешает гостевой доступ к каналам Teams для совместной работы между организациями;

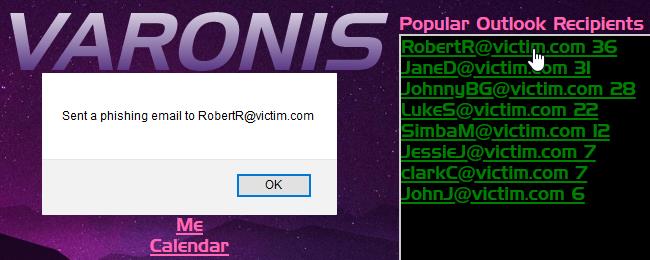

- Varonis осуществляет мониторинг Teams, Azure AD, SharePoint Online, Exchange Online и OneDrive для полной кросс-платформенной видимости прав доступа, понимания, какой именно контент хранится, и где, а также для отслеживания активности пользователей как в облаке, так и в гибридной среде. Это позволяет выявлять готовящиеся атаки и предотвращать утечки данных на ранних стадиях их подготовки.

Как использовать Microsoft Teams

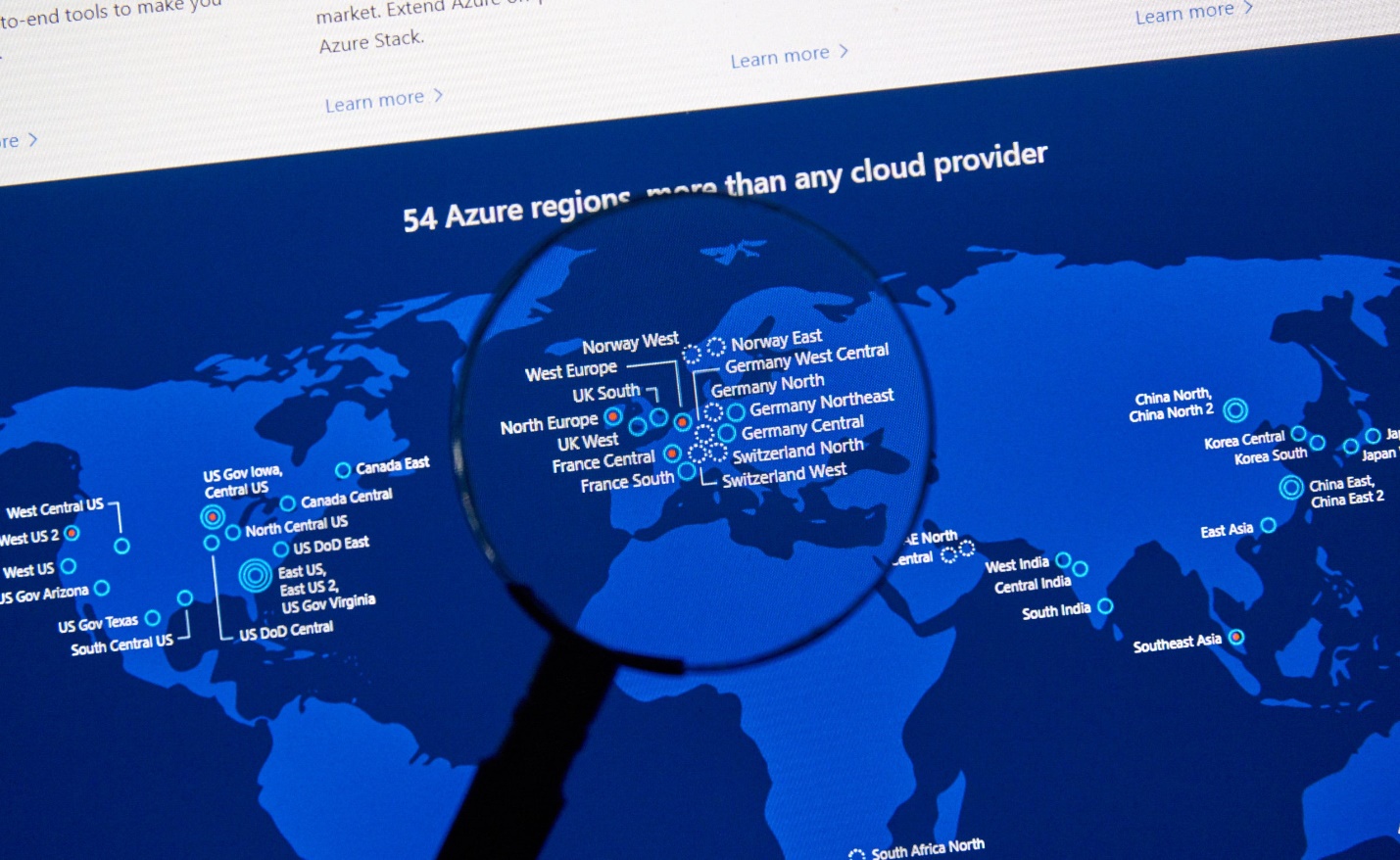

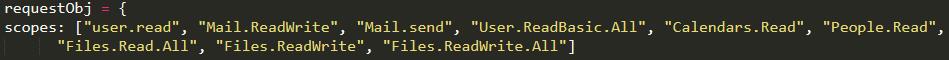

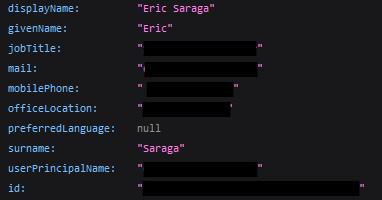

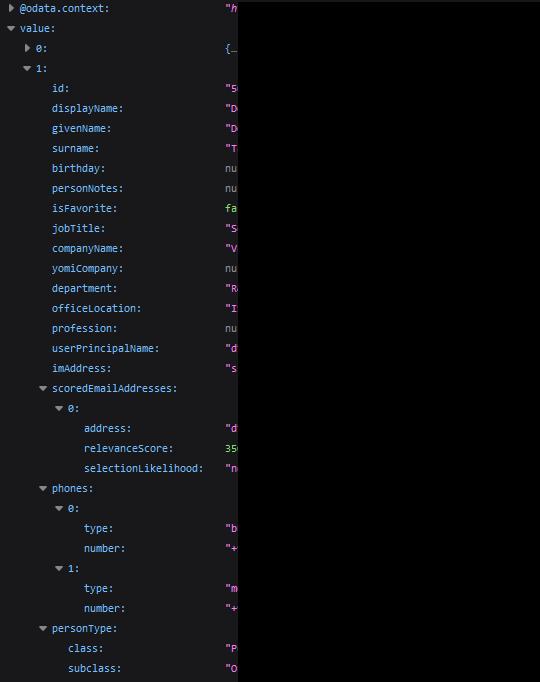

Перед тем, как мы рассмотрим сценарии использования, есть несколько особенностей настройки Teams, о которых следует знать. При создании новой «команды» в Teams, также создаются соответствующие сайт SharePoint Online, раздел OneDrive, и группы безопасности Azure AD. Таким образом, можно воспринимать Teams как некий внешний интерфейс для всех этих систем за его спиной в Office 365. Это также поможет понять, как использовать Teams в качестве такого интерфейса.

- Организовать взаимодействие между сотрудниками, с поддержкой всех функций современных мессенджеров, и использовать весь функционал платформы совместной работы;

- Легко передавать и редактировать документы и календари;

- Переключаться между голосовым, текстовым и видеообщением в интерфейсе Teams;

- Коннекторы позволяют интегрироваться с Salesforce, SuccessFactors, Zendesk, Mailchimp, Evernote и другими сервисами;

- У каждой Команды есть разные каналы, где они могут общаться с остальными её членами.

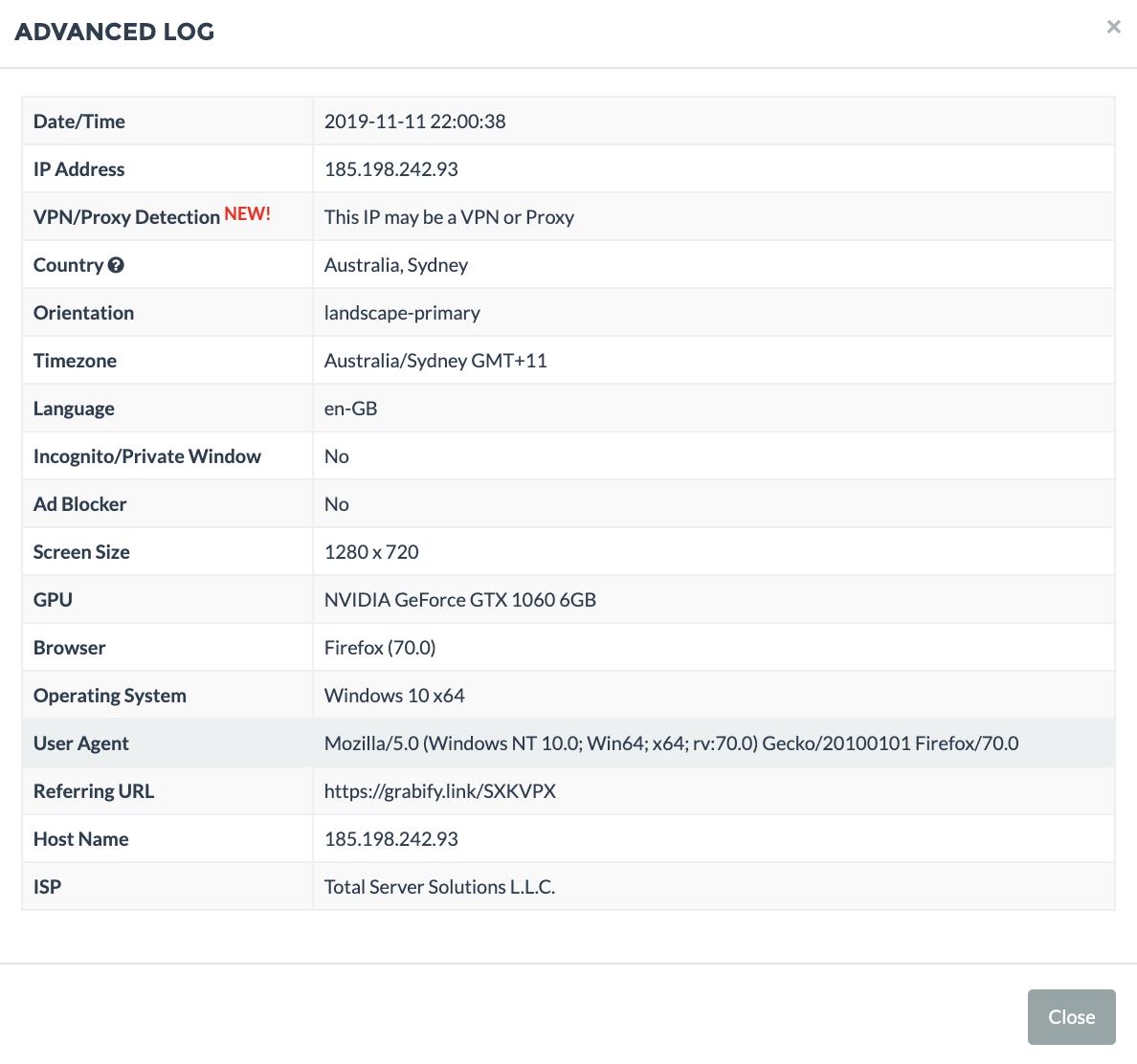

Например, наша команда Marketing содержит каналы General, Budget, Inbound, Not Work, и Reading List. Пользователи могут скрывать каналы, которые не хотят видеть в списке. Вы можете разрешить пользователям создавать новые каналы внутри команды, как мы поступили с каналом Not Work.

У каждого из каналов есть своя история взаимодействия. Можно использовать @%username% для того, чтобы выделить запись для конкретного пользователя, и тогда Teams использует встроенную систему оповещений Windows, чтобы отображать всплывающие оповещения, если они нужны.

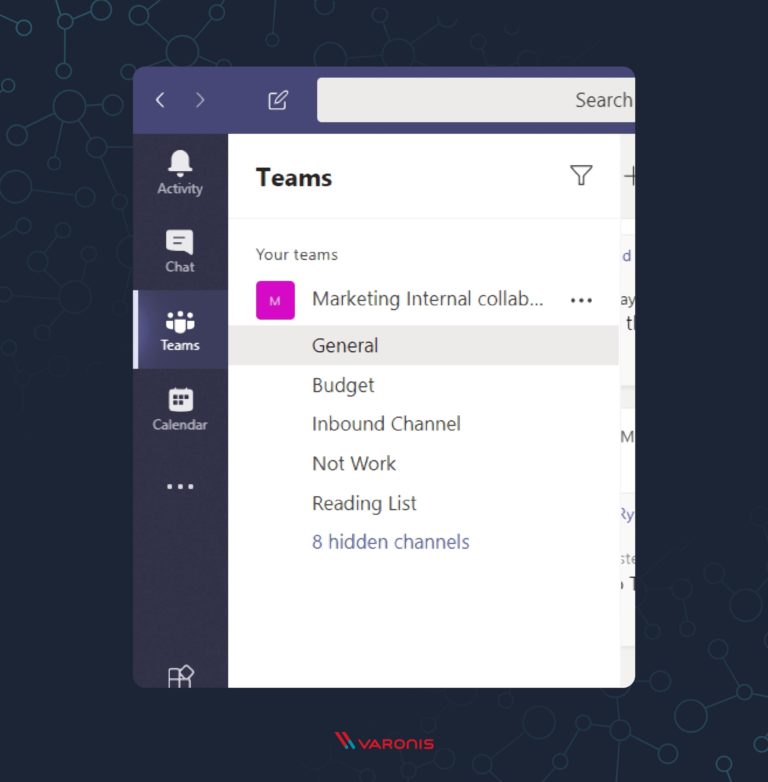

У каждого канала есть ещё и вкладки:

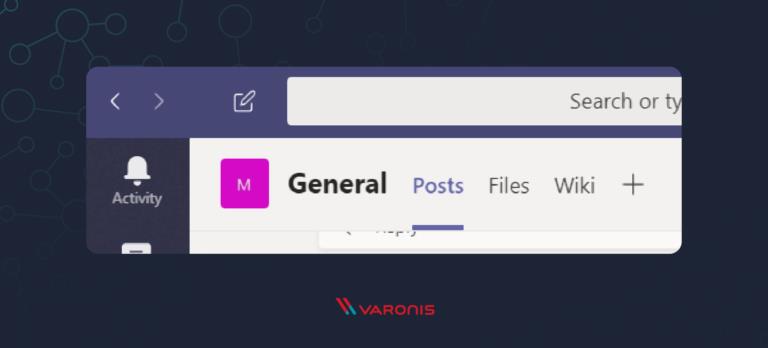

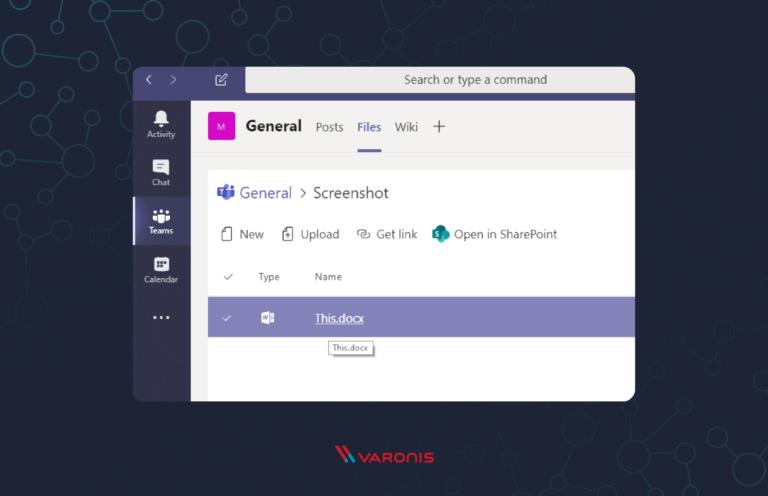

Posts, где можно увидеть историю переписки, Files — сайт SharePoint, и также можно добавить свои:

Новые вкладки могут сделать Teams центральным коммуникационным хабом для всей организации. Можно подключать SalesForce, SuccessFactors, Zendesk, и другие более чем 180 сервисов, доступных к интеграции на данный момент.

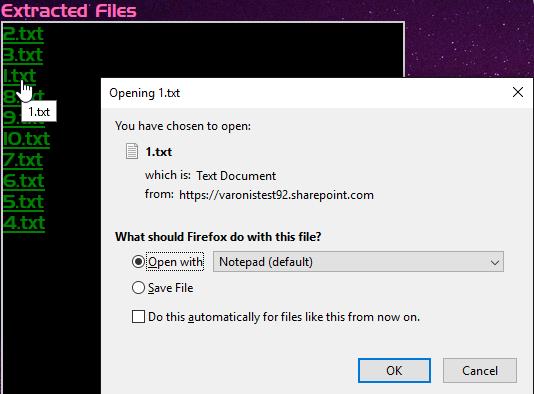

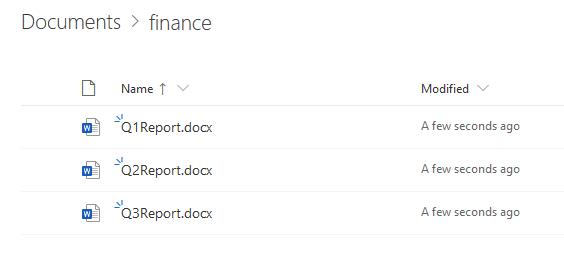

Файлы на вкладке Files автоматически доступны всем членам команды. Во всём остальном это отображение работает как любая иная папка в окружении Windows. Вы можете создавать ссылки на данные файлы в этом интерфейсе, основываясь на правилах вашей организации по предоставлению доступа.

Если нажать на файл — откроется интерфейс редактирования прямо в окне Teams. Также можно открыть файл и в соответствующем редакторе, в данном случае — в Word.

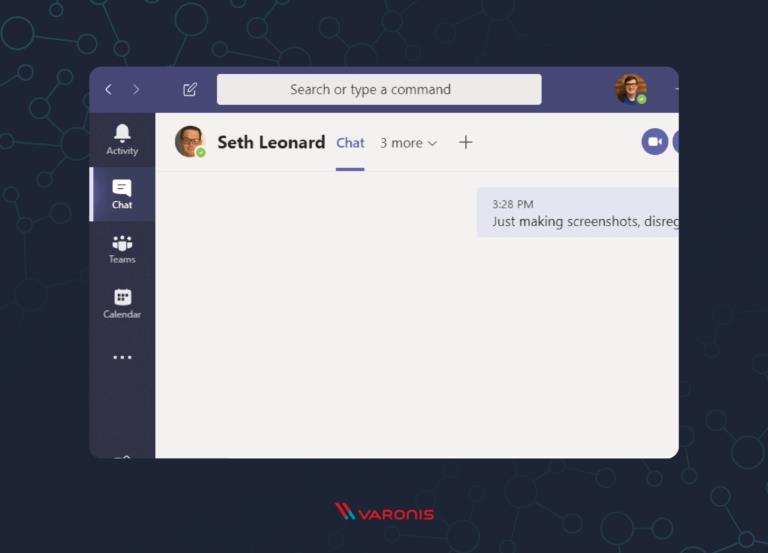

Опция Chat слева позволяет перейти в групповые чаты или в переписку один на один:

В этом отображении можно переписываться, звонить по аудио-и видеосвязи или демонстрировать свой экран, а также добавлять других лиц к чату, делиться файлами внутри получившейся группы через вкладку Files. Все это почти полностью повторяет функционал Skype for Business, и готовит пользователей к переходу с него в будущем.

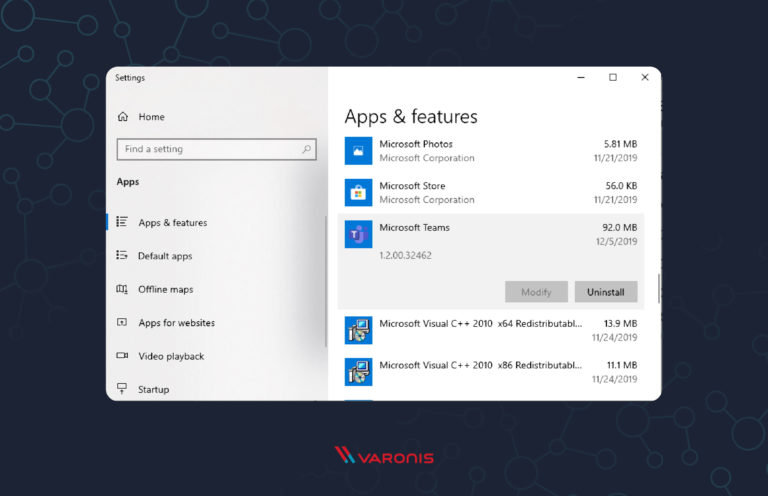

Инсталляция

Teams требует наличия УЗ Microsoft и лицензии Office 365. Однако, Microsoft добавила гостевой доступ к Teams в ноябре 2019. Теперь пользователи Teams с лицензиями Enterprise могут приглашать внешних пользователей в свои каналы.

Установить Teams можно на множество устройств с поддерживаемыми платформами — например Windows, MacOS, iOS, Android, дистрибутивы Linux, поддерживающие RPM или DEB пакеты.

Для корпоративных заказчиков, которым требуется распространить Teams по всем пользовательским устройствам организации, в Microsoft подготовили соответствующие инструкции.

Какова концепция совместной работы в Teams?

В целом, Teams работает одинаково на всех платформах. Приведённые ниже 5 разделов используются для навигации по интерфейсу, отображения сообщений и встреч:

- Activity — отображает сообщения из всех подключенных каналов. Самые последние и непрочтённые — находятся вверху и выделены жирным шрифтом;

- Chat — здесь находятся все диалоги и групповые чат-переписки;

- Teams — здесь можно увидеть все подключенные каналы, и по щелчку мыши перейти в необходимый;

- Calendar — если включена интеграция с Outlook Calendar — тут будет представлен ваш календарь;

- Calls — в этом разделе находится история звонков и тут же можно прослушать голосовые сообщения.

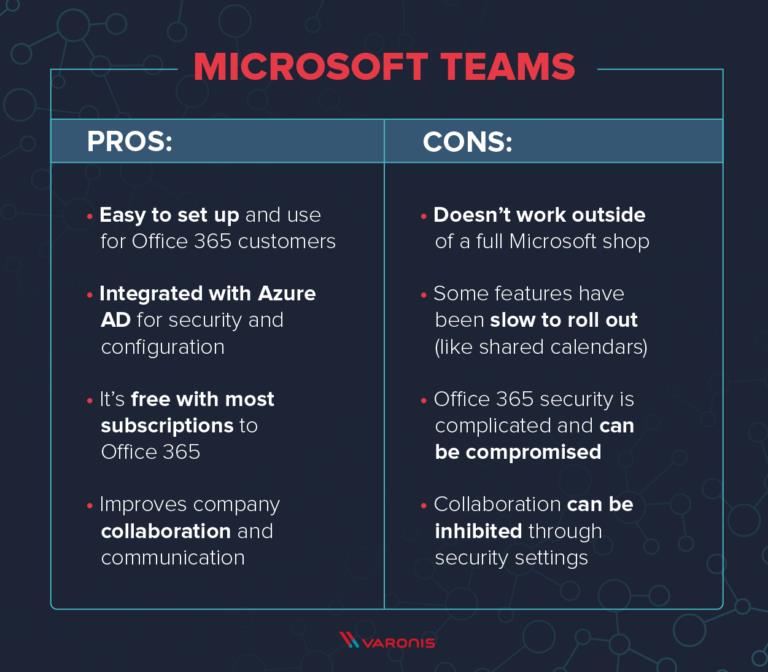

Преимущества и риски использования Microsoft Teams

Microsoft Teams — за и против:

- ЗА: Легко внедрить и настроить заказчикам Office 365;

- ЗА: Интегрирован с Azure AD для обеспечения безопасности и лёгкости конфигурирования;

- ЗА: Включён в большую часть предложений Office 365;

- ЗА: Улучшает возможности совместной работы в организации.

- ПРОТИВ: Не работает вне среды Microsoft с полностью развёрнутой необходимой функциональностью;

- ПРОТИВ: Некоторый функционал медленно добавлялся (например — общий календарь для команд, безопасные частные каналы);

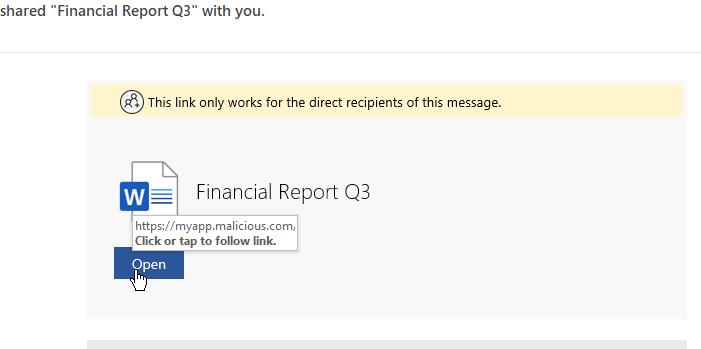

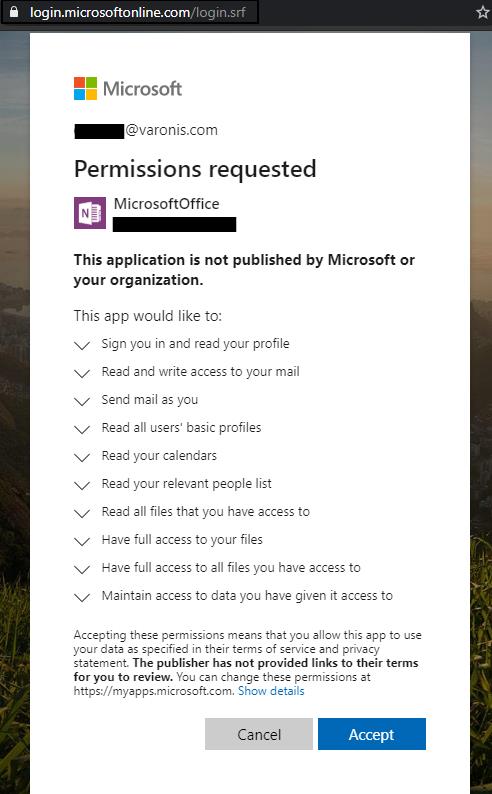

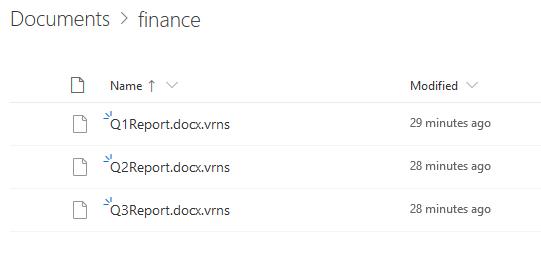

- ПРОТИВ: Модель обеспечения безопасности Office 365 достаточно непроста, и не замеченная компрометация активов может произойти куда проще, чем в классической структуре;

- ПРОТИВ: Возможно легко ограничить возможности совместной работы через изменение конфигурации или настройки безопасности.

Мы в Varonis развернули Officeи 365 и Teams. В основе нашей стратегии обеспечения безопасности данных — мониторинг активности и анализ угроз с помощью собственных решений.

Постоянный мониторинг и анализ происходящего в Teams и Officeи 365 — лучший выбор, чтобы быть уверенными в том, что не происходит никаких махинаций, подвергающих данные риску.

Лучшие практики обеспечения безопасности в Microsoft Teams

Общие:

- Создавайте дополнительные каналы в Teams для прямых взаимодействий;

- Разрешите пользователям создавать новые команды, но поддерживайте наблюдаемость и оперативно исправляйте некорректно предоставляемый доступ;

- Получайте преимущества от интеграции Teams с другим ПО и сервисами;

- Используйте чат-ботов, чтобы оповещать о событиях и задачах;

- Используйте PowerShell для управления Teams.

Доступ к файлам и безопасность:

- Внедрите и требуйте использования мультифакторной аутентификации;

- Реализуйте и поддерживайте принцип минимальных привилегий в Teams и Office 365;

- Классифицируйте критичные данные и используйте Varonis Data Classification Engine для дополнительной их защиты;

- Запретите скачивание файлов на устройства, которые вы не контролируете;

- Обеспечьте аудит обмена данными через ссылки со внешними пользователями.

Часто задаваемые вопросы о Microsoft Teams

В: Работает ли Teams вне организации?

О: Да и в то же время — нет. Microsoft предложила Гостевой доступ в Teams, так что, технически, вы можете приглашать людей извне организации к общению внутри ваших каналов. Однако, в силу того, что это было сделано недавно, пока сложно сказать, насколько удачно это будет работать на практике. По прошествии некоторого времени, уже можно сказать, что схожий со Skype for Business функционал работает идентично.

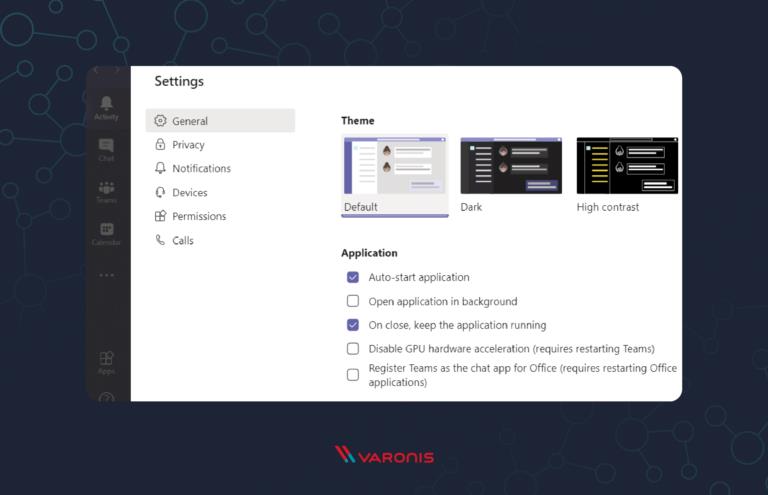

В: Как запретить Microsoft Teams автозапуск?

О: В меню Settings снимите галку с «Auto-Start application»

В: Как использовать Microsoft Team Meeting?

О: Можно начать частное собрание или запланировать собрание из вкладки Calendar в Teams. Этот функционал повторяет таковой в Skype for Business. Конец жизненного цикла ПО Skype for Business назначен на 2021, и эта функциональность, как все остальные, дублирующиеся в обоих клиентах, перейдёт полностью в Teams.

Для получения технической информации по обеспечению безопасности Teams и Office 365, предлагаем вам изучить англоязычный курс обучения общей длительностью 1 час от одного из признанных авторитетов в области SharePoint, Office 365 и гибридных решений, а также управления ими с помощью PowerShell: Office 365 Sharing Security Audit.

Автор оригинала: JEFF PETTERS.