Мы обнаружили и провели реверс-инжиниринг ещё одного нового штамма Qbot — сложного, широко известного вредоносного ПО, которое собирает данные, позволяющие совершать финансовые мошенничества. Вот примеры данных, которые собирает Qbot: cookies браузера, информация сертификатов, нажатие клавиш клавиатуры, пары логин-пароль и иные учётные данные, а также данные открытых сессий в веб-приложениях.

Исследовательская группа по безопасности Varonis отреагировала на несколько случаев заражений Qbot в 2019 году, в основном в США. Похоже, что разработчики Qbot не сидели сложа руки: они создавали новые штаммы с новой функциональностью, попутно улучшая возможности предотвращения обнаружения командами, отвечающими за информационную безопасность.

Новый штамм отличается от предыдущего двумя главными деталями:

- Вместо попыток подбора паролей доменного пользователя, этот штамм использует уже скомпрометированного пользователя, чтобы построить карту доступных сетевых папок;

- Он отсылает данные жертвы на сервер FTP, вместо использования POST-запросов HTTP.

Обнаружение. Как он работает

Мы запустили заражённый файл в нашей лаборатории и обнаружили схожие показатели того, что он вредоносен с теми, что были в нашем предыдущем исследовании —внедрение в процесс «explorer.exe», подключение к тем же URL, те же механизмы обеспечения постоянного присутствия в реестре и на диске, и та же замена копии файла на «calc.exe».

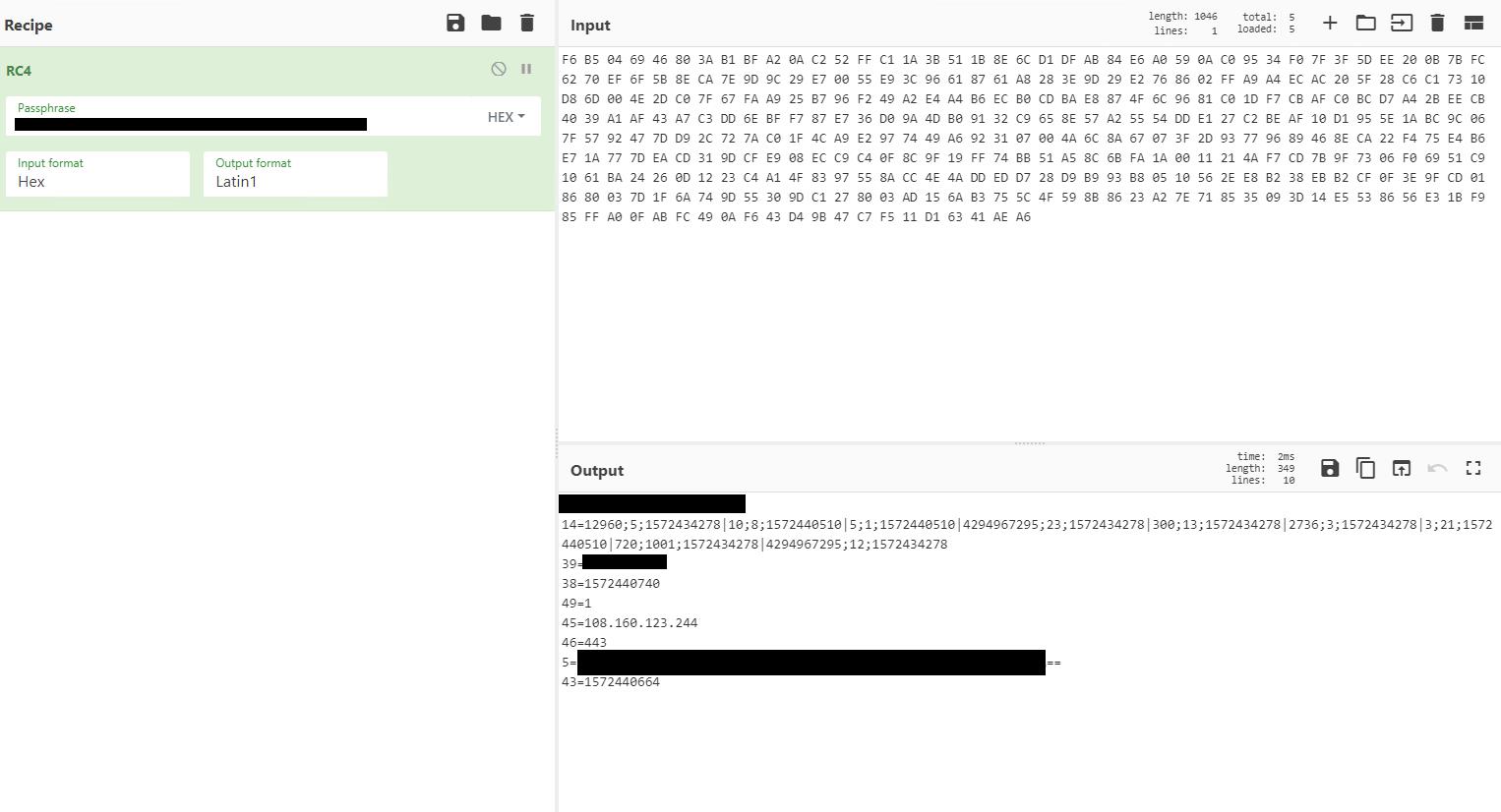

Данный штамм содержал зашифрованный конфигурационный файл, с некорректным расширением «.dll». Используя динамический анализ процесса «explorer.exe», мы установили, что ключ для расшифровки зашифрованного RC4 конфигурационного файла — это хэш SHA1 уникальной строки, которую вредонос создаёт для каждого устройства (мы знаем, что это не случайный набор символов, поскольку предыдущая вариация Qbot создала ту же строку для того же устройства).

Вот расшифрованные нами конфигурационные данные для нашего устройства:

Эта конфигурация содержит следующие данные:

- Время инсталляции;

- Время последнего вызова со стороны C2;

- Внешний IP жертвы;

- Список сетевых папок в окружении жертвы.

Фаза I: загрузчик

Имена файлов: JVC_82633.vbs.

SHA1: f38ed9fec9fe4e6451645724852aa2da9fce1be9.

Так же как и предыдущая версия, эта вариация Qbot использовала файл VBS для загрузки основных вредоносных модулей.

Фаза II: обеспечение постоянства присутствия в системе и внедрение в процессы

Ровно как предшествующий образец, загрузчик запускает модули ядра вредоносного ПО и обеспечивает постоянство их присутствия в ОС. Эта версия копирует себя в %Appdata%\Roaming\Microsoft\{Произвольная строка} вместо %Appdata%\Roaming\{Произвольная строка}, но при этом значения ключей реестра и задачи, выполняемые по расписанию, остались идентичными.

Основная полезная нагрузка внедряется во все активные процессы, запущенные от имени пользователя.

Фаза III: кража данных — путь на сервер хакера

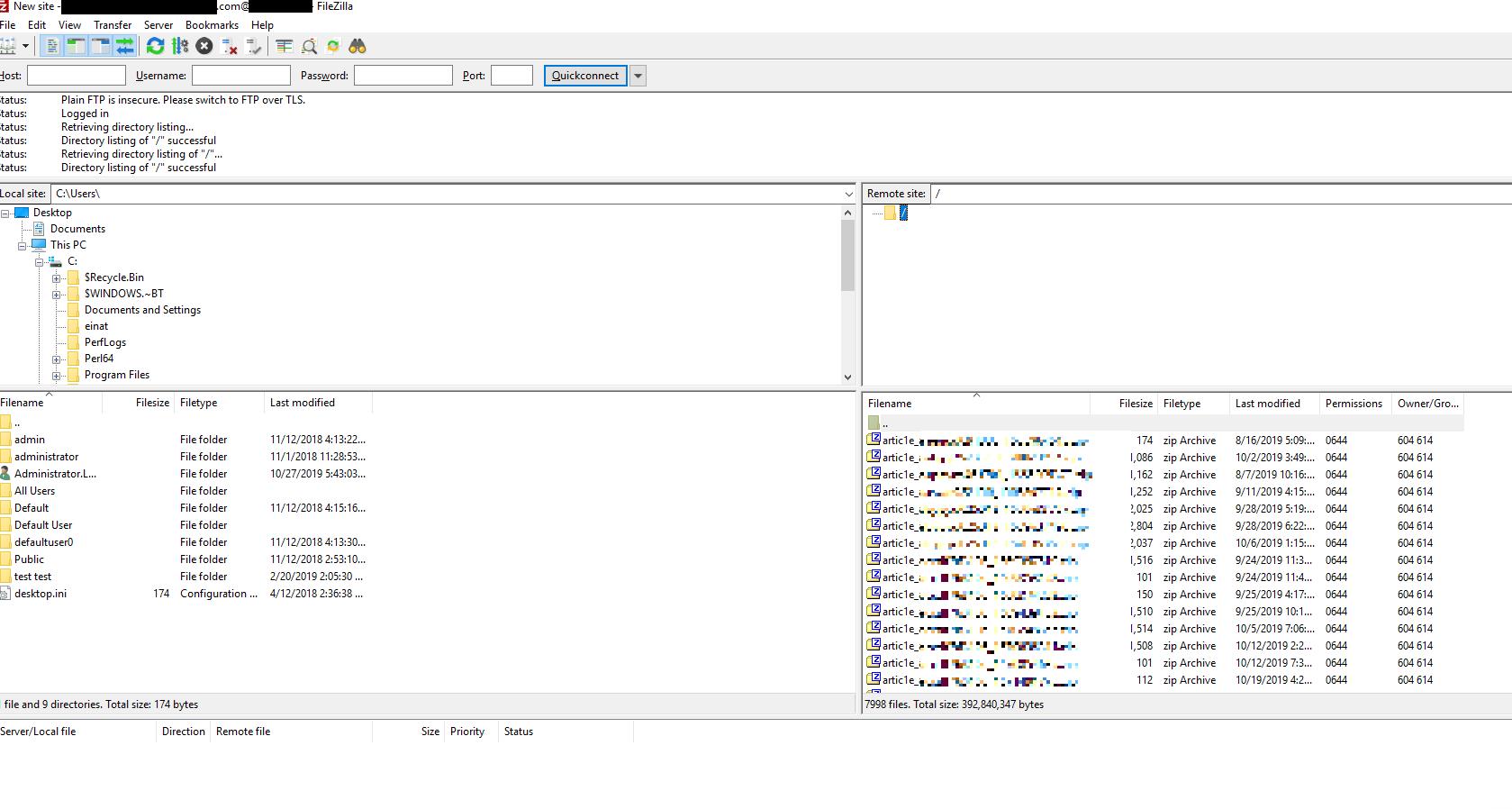

После обеспечения присутствия в системе, зловред пытается подключиться к своему C2-серверу по URI content.bigflimz.com. Эта версия собирает важные для своих целей данные с компьютера жертвы и отправляет их по FTP, используя жёстко заданные, прописанные в коде, логин и пароль.

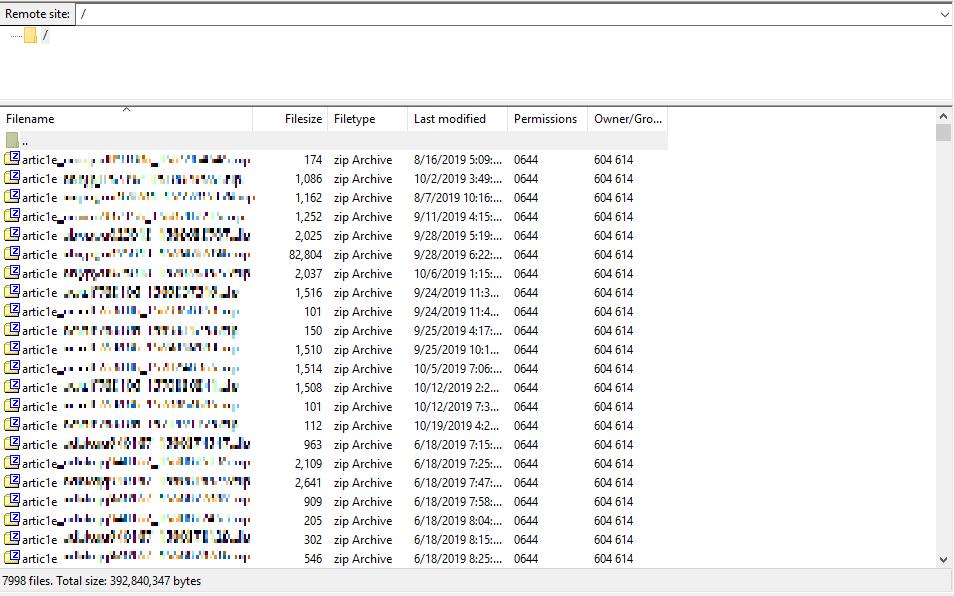

Этот сервер содержал собранные от жертв зашифрованные данные, со следующим принципом именования:"artic1e-*6 символов и после них ещё 6 цифр*-*POSIX-время*.zip".

Мы открыли указанный FTP-сервер и обнаружили эту папку со следующим содержимым:

Мы ещё не смогли расшифровать zip-файлы, чтобы определить, какие данные были украдены.

Устранение последствий и восстановление

Поскольку мы обнаружили лишь одно заражённое устройство, нашими рекомендациями были:

- Отключить заражённое устройство от сети и стереть данные на диске, после чего настроить окружение в соответствии с тем, что было до заражения;

- Добавить к функционалу используемых средств ИБ отслеживание сетевых соединений, чтобы быть уверенными, что другие устройства не будут подключаться к IP-адресам, замеченным во вредоносной активности;

- Обращать пристальное внимание на оповещения от Varonis, особенно относящиеся к поведенческим аномалиям.

Автор оригинала: DOLEV TALER и BEN ZION LAVI.

Перевод: Varonis (https://www.varonis.com/ru/).